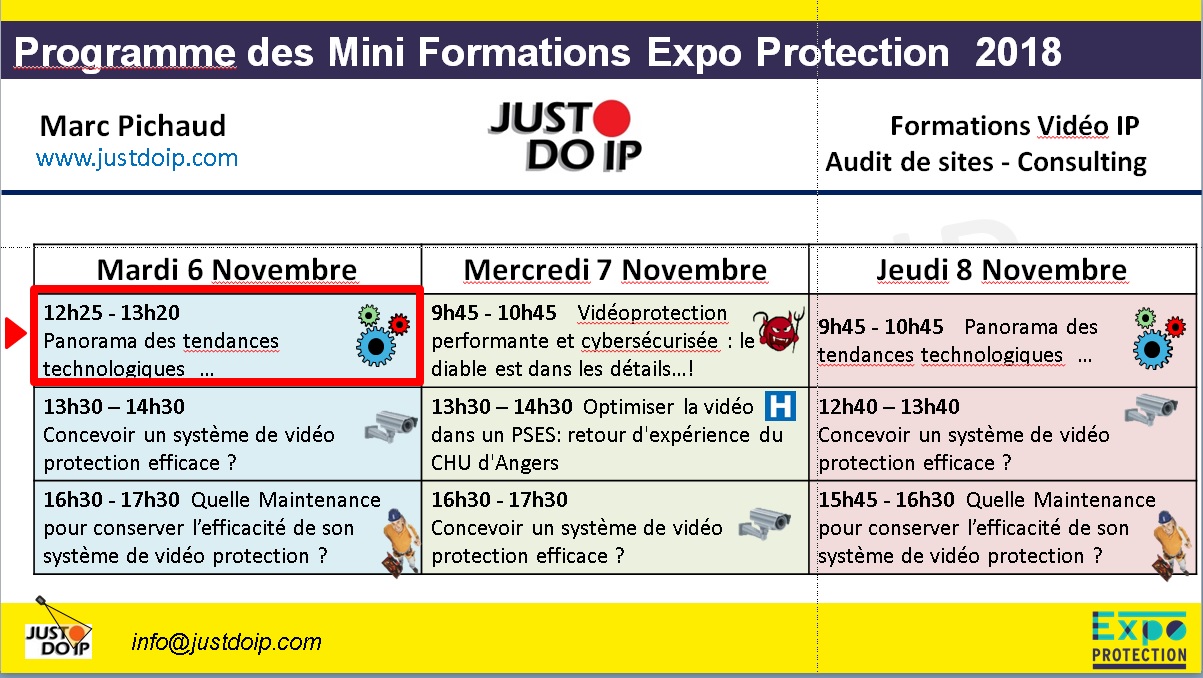

Que peut-on faire pour éviter de se faire « Hacker menu » en vidéo surveillance ?

Publié le 25 Nov 2018

Comme toute technologie la Vidéo surveillance sur IP a vécu quelques années dans une certaine insouciance. Contrairement aux caméras analogiques, on avait bien de nouveaux menus dans les caméras IP avec des trucs compliqués parlant de mot de passe, de https ou de Radius, mais la loi ne demandait pas grand chose, et le client n’était pas regardant, faisant confiance » aux spécialistes ». Les réglages usine des caméras étaient ce qu’ils étaient: basiques, avec des mots de passe d’origine, les trop fameux « admin/admin » ou « root/pass » et autres « admin/4321 ou 12345 ». Bref, pas terrible. En parallèle, les constructeurs d’enregistreurs ont simplifié à l’extrême les procédures de recherche et de raccordement des caméras aux NVR en utilisant leurs propres protocoles. On peut ainsi connecter des caméras sans adresses IP , qui ne sont pas mises à jour et sans mot de passe à un enregistreur qui va se charger de tout configurer en quelques minutes: Magie ! Ajoutons, le fait que l’interface du NVR fournit un QR Code qui , une fois scanné, donne accès aux flux vidéo de toutes les caméras sur n’importe quel SmartPhone, sans toucher à la box du client: du David Copperfield ! En 2016, plusieurs attaques massives de serveurs aux Etats Unis effectués par des objets connectés ont révélé que ces objets étaient des caméras IP infectées par le vers Persirai.

Les caméras, comme les PC sont donc vulnérables à plusieurs niveaux: au niveau du processeur lui même, au niveau de l’OS installé dessus (généralement Linux en Open Source), le serveur Web Open Source installé sur cet OS (historiquement Apache), puis le code du constructeur lié à la caméra , le firmware qui contient aussi les évolutions d’interface et Onvif. Bref, à chaque niveau sa(ses) faille(s) potentielle(s). Ces derniers mois on a encore trouvé des failles dans Linux, dans le serveur Web situé par dessus, et dans les logiciels constructeurs ce qui explique le déferlement de patch et Mises à jour de firmware chez tout le monde.

Beaucoup de failles sont basées sur l’Utilisation du protocole UpnP de Microsoft, qui est activé par défaut sur la quasi totalité des caméras actuelles. L’Aberration étant qu’UpnP a été créé à l’originer pour gérer ses équipements informatiques , des imprimantes, à la maison en mode « pour les nuls ». Les appareils apparaissent et se déclarent en voisinage réseau, donnent leur adresses IP sans qu’on le demande. Le bonheur des hackers. Upnp se retrouve aussi dans les Box Internet, souvent pré activé permettant d’autoriser des communications sans manipulation du routeur (le NAT ou Port forwarding que l’on utilise traditionnellement en informatique). Et on retrouve des centaines de caméras « en mode pour les nuls » chez certains grands comptes ou collectivités et CHU avec des réseaux parfois ouverts sur Internet. La règle en vidéo comme en informatique sera de fermer tous les ports et les services non utilisés: audio, ftp, UpnP, Bonjour, snmp, smtp, IPv6… etc

Mettre à jour toutes ces caméras devient aussi un pré requis en Vidéo sur IP, mais également le logiciel VMS ou du NVR sous forme de contrat de maintenance logicielle, souvent payante, car en informatique tout le monde doit se synchroniser. Il n’est pas nécessaire de le faire constamment mais une à deux par an , un point doit être prévu pour statuer.

Attention: cela n’est pas suffisant. Il convient également de vérifier que les identifiants sont complexes et qu’ils ne sont pas identiques chez tous les clients de l’installateur ou du mainteneur. Il faudra restreindre les accès aux équipements par des VLANs et des filtrages d’adresses (généralement MAC, parfois Radius). De même, il faudra vérifier que le DOE (Dossier des Ouvrages Exécutés) est à la hauteur, et contient bien les réglages spécifiques des équipements, mais aussi leurs sauvegardes et que tout ce petit monde partagé entre RSSI, Consultants, Installateurs et Mainteneurs est bien crypté dans des coffre fort numériques et non pas sur des PC en accès quasi instantané…!

![]() Et comme le disait le vert Maître Yoda: « Si des Forces du Mal et des Botnet te protéger tu veux, alors tes réglages caméras par défaut changer tu devras «

Et comme le disait le vert Maître Yoda: « Si des Forces du Mal et des Botnet te protéger tu veux, alors tes réglages caméras par défaut changer tu devras «

« Le diable est donc bien dans les détails, là encore ….! »

« Le diable est donc bien dans les détails, là encore ….! »

« Souriez vous êtes filmés »: les petites chroniques de la « Vidéo surveillance en s’amusant » balaient au gré de l’humeur du moment, quelques aspects régulièrement abordés en Vidéo surveillance sous un point de vue humoristique.